Android ウィルスを除去する (リムーバルインストラクション) - 2020年3月月更新済み

Androidウイルス削除方法

Androidウイルスとは?

Android ウィルス、2020 年も攻撃を継続中

Android ウィルスのグループに属する悪意のあるアプリのリストは、どんどん長くなっています。セキュリティの専門家は、10 個のアプリがあればそのうちの 1 個は Android マルウェアに感染していると主張しています。残念ながら、これらのアプリの多くは Google Play ストアからダウンロードすることができてしまいます。しかし、Google ではユーザーを守り、悪意のあるアプリがセキュリティをくぐり抜けないよう防ぐために、多大な努力を傾けています。感染しているプログラムの最大のソースは、サード・パーティまたはファイル共有サイトです。しかし、Android ウィルスが端末に感染する方法はこれだけではありません。

2016 年 2 月、ある Android ウィルスの亜種がテキスト・メッセージ経由で拡散し、違法な接続を可能にしていることが判明しました。 このマルウェアの最も危険なバージョンは被害者に関する個人を特定可能な情報を取得することに関心を持っており、このような情報にはクレジット・カードの詳細情報やログイン、またパスワードが含まれていることがよくあります。他にも、被害者の連絡先リストの共有、会話の録音、ポップアップ広告の掲出、様々なウェブサイトへのリダイレクトの誘発、また端末を他のマルウェアに感染させるなど、比較的軽微なダメージの原因となる亜種もあります。

2017 年になり、洗練されたソーシャル・エンジニアリング手法を用いて、トロイに感染したアプリ経由で端末に感染する新しい亜種が見つかっています。ですから、新しいアプリをインストールする際には注意が必要です。しかし、ご使用のタブレットや携帯電話がおかしな動きをするようになったと気づいたら、感染の可能性があるこのような兆候を無視するべきではありません。スローダウンや怪しい警告、リダイレクト、また驚くほど高額な電話料金の請求書の支払いをしてきたという場合、それらはあなたが感染しているということを示す大きな印であるため、端末にマルウェアがいないかチェックすべきです 。Android ウィルスの除去には、FortectIntego をご利用ください。

Android ウィルスに関するリサーチ

Android ウィルスへの感染はストレスの溜まる経験に違いありません。押し付けがましい広告は、ご使用の Android 端末に何か問題があることの印です。セキュリティのリサーチャーは、端末を使おうとすると邪魔をしてくるような宝くじ関連や類似の広告を避けるよう推奨しています。さらに、端末がしょっちゅう固まるというような兆候にも注意を払う必要があります。ご使用の携帯電話や他の Android ベースの端末でインターネットを閲覧中に止まったままになったり、機能が停止するようになったら、

Android 向けのアンチウィルスをインストールして調べてみましょう。また、電話料金の請求書にも注意して、通話番号を追跡してみましょう。高額な電話料金の請求書が届くようになったら、毎月の通知をよく調べてみる必要があります。ウィルスが何かプレミアム・サービスに申し込んだ可能性が高いでしょう。お金を守るために、端末から Android ウィルスを除去する必要があります。このような脅威を防ぐには、

Android 向けのアンチウィルス・ソフトウェア を考えるべきです。しかし、一部のエキスパートは、そのようなマルウェアを防ぐのにセキュリティ・アプリは必要ないと言っています。その理由は、Android は他のオペレーティング・システムより安全だからというものです。そうは言いつつも、そのようなウィルスから身を守るための予防策について考える必要があることにも同意しています 。

Android マルウェアの配布方法

Android ウィルスは今でも手動で携帯電話にインストールする必要のあるサード・パーティのアプリを通じて拡散されています。しかし、この脅威を配布するために使われている新しい方法が汎用的に使われるようになり、今日では悪意のあるリンクをクリックしてこのウィルスに感染することもあります。ほとんどの場合、ユーザーは Google Play ストアや似たような場所で積極的に推奨されている無許可あるいは実験的なアプリにバンドルされた状態で、このウィルスを端末にダウンロードしています。

これを避けるためには、広告が出るようになる前に、全てのプログラムについてチェックを行う合法的なアプリ・ストアからのみアプリをダウンロードされるよう強くお勧めします。Google Play ストアや Amazon また Samsung はこの場合信頼できると言えるでしょう。さらに、このようなアプリ・ストアをどれか選んだとしても、アプリを端末にダウンロードする前に、やはりそのアプリを二重にチェックする必要があるでしょう。なぜなら、中にどのようなマルウェアが隠れているか分からないからです。サイバー・セキュリティにご興味のある方は、Google Play ストアに悪意のあるアプリをまんまと追加し、暴露される前に 10,000 ダウンロード以上を稼いだハッカーの話を聞いたことがあるでしょう 。

さらに、感染したアプリを自動的にご使用の携帯電話にダウンロードさせられる、感染サイトの報告が届いています 。端末をクリーンに保ち、Android への保護を確実にするためには、怪しいあるいは違法なサイトにアクセスするのは止め、それらにアクセスしている時に表示されるリンクを決してクリックしないようにしてください。最後に、Android 向けのマルウェアを含め、悪意のあるアプリのインストールを防いでくれる携帯向けのアンチウィルスについて、そろそろ考えるべき時期が来たのではないでしょうか。

Android ウィルスの亜種

Com.google.provision ウィルスは、Android システムに見知らぬアプリをダウンロードし、インストールさせる悪意のあるスクリプトとして動作します。残念ながら、このウィルスは Android ユーザーをターゲットにしない代わりに、その亜種に PC やタブレット端末を占拠させるのです。

Android 2.2 に Device Administration ツールが導入されて以来、この Android マルウェアにはシステムで暴れる機会が増えました。自分でこれを検出することはまずないでしょう。

現時点では、このウィルスを削除できる唯一信頼できるメソッドは、携帯版のマルウェア除去ツールをインストールして駆除する方法です。残念ながら、工場出荷時の設定にリセットしてもウィルスを取り除くことはできませんが、試してみても良いでしょう。

DoubleLocker ランサムウェア・ウィルス。 2017 年の 9 月に、マルウェアのリサーチャーが携帯版のマルウェアの新しいバージョンを発見しました。これは偽の Adobe Flash 更新プログラムとして拡散されています。攻撃の後、このウィルスは PIN を置き換えることで端末をロックします。その後データの暗号化を開始し、端末のロック解除とファイルの復元のために 0.0130 ビットコインの身代金を払うよう要求してきます。

さらに、マルウェアは PayPal や銀行の口座からお金を盗むこともあります。そこで、ウィルスの除去は「今すぐに」行うべきです。しかし、ルート化していない端末のオーナーは観戦した携帯電話を工場出荷時の設定にリセットしてロックを解除する必要がある場合もあります。ルート化された端末のユーザーなら Android Debug Bridge (ADB) ツールが使えます。さらに、DoubleLocker の除去はセキュリティ・ソフトを使用して完了せねばなりません。

LokiBot ウィルス。 Infostealer.Lokibot は Andoroid スマホを対象に作られた悪意のあるアプリです。被害者の端末に入り込むと、SMS メッセージの送信やメッセージへの返信をしたり、携帯版のブラウザを使用したりできる他、特定の URL アドレスに移動して SOCKS5 プロキシをインストールすることもできます。

その結果、被害者の仕向トラフィックがリダイレクトできるようになります。ウィルスはさらにユーザーに偽の通知を作成して表示し、被害者に銀行の口座を開くよう勧めます。被害者がその通りに行うとすぐに、ウィルスが偽のログイン・ページのオーバーレイを読み込み、被害者が所定のフィールドに入力したログインに関するあらゆる詳細情報を収集します。

このトロイ・ウィルスは急速に広がっています。なぜなら、ダーク・ウェブ・フォーラムで約 $2000 で販売されているからです。つまり、犯罪者志願の者なら誰でもそれを購入し、拡散させることができるということです。

2017 年 10 月、LokiBot マルウェアはランサムウェア・ウィルスになれる能力を持つようになりました。しかし、この機能は被害者が Infostealer.LokiBot を検出し、その削除を試みる場合にのみアクティブになるのです。悪意のあるアプリは被害者のファイルの暗号化に失敗しても、結局は画面をロックするメセージを表示します。そのメッセージには「Your phone is locked for viewing child p0rnography」(あなたの携帯電話は幼児ポルノを閲覧したためロックされています)と書かれており、48 時間以内に $100 を支払うよう要求してきます。払わない場合、ウィルスによれば、そのケースが「警察に引き渡される」のだそうです。

NotCompatible ウィルス はプロキシとして動作する危険な Android ウイルスです。システムに侵入するや否や、ウイルスはサーバーと接続して特定の指示を待ちます。このマルウェアが感染した端末をボットネットに接続させ、スパムを送信する端末の一部にさせる能力を持っているのではないかと疑いを持たれています。それに加えてNotCompatible ウイルは、個人情報を簡単に携帯電話やそのような端末から盗み取ることが可能だとセキュリティー専門家が警告を発しています。このような問題から身を守るために、モバイル用ウイルス対策ソフトのダウンロードを強くお勧めします。 ソフトでウイルスやその他の類似の脅威を防ぐ助けとなります。

Lastacloud ウィルス は別名 Android.Lastacloud としても知られているトロイの馬です。Updatecom.shatsapp.update および com.androidbrowser.update として現れる WhatsApp および Android Browser の更新プログラムとして積極的に拡散されてきました。端末の中に入ると、この脅威は連絡先リストや、被害者によって端末を介してアクセスされるアカウント、内部および外部ストレージなど類似のデータを含む個人情報を盗もうとします。さらに、他のサイバー脅威と一緒にシステムへの感染を試みることがあります。評判のよい Android 向けのアンチウィスル・プログラムならどれを使用しても、システムから Lastacloud ウィルスを除去することができます。このウィルスにより重大な問題に至ることもあるため、除去を「ためらわない」ようにしてください。

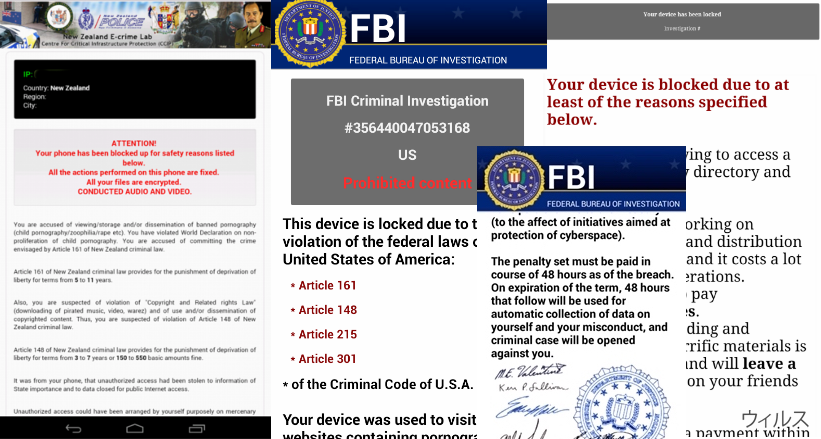

Android Police ウィルス は FBI ウィルス のデザインが刷新されたバージョンで、Android OS に感染する能力を持っています。今日、これはシステム全体をブロックし、インストールされている全てのファイルを暗号化することができるため、Android ウィルスの最も危険な例と言えるでしょう。さらに、警告メッセージを出し、開発者に身代金を支払わせようとして悪意のあるウェブサイトにリダイレクトさせることもあります。このウィルスの侵入に気付くのは難しいのです。感染している場合、ログインやパスワードを入力するよう要求するウェブサイトにはアクセスしないようにしてください。もちろん、Android マルウェアの除去には早急に取り組むべきです。

Android ランサムウェア は、クリックジャック手法を用いて被害者の Android 端末の管理者権限を取得する、悪意のある携帯電話ウィルスです。しかし、Porn 'O' Mania などの悪意のあるアプリを通じて端末に感染することもあります。感染しているアプリを回避するには、必ず Google Play や Appstore などの公式ストアを利用すべきです。Android ランサムウェアがシステムに感染すると、被害者のファイルを暗号化し、鍵をかけて使えなくしてしまします。さらに、ユーザーを脅し、被害者のデータや閲覧履歴を連絡先リストに載っている人たちに共有させると言ってきます。このウィルスは直ちに除去すべきです。

Svpeng ウィルス は 2014 年に投入された Android 向けランサムウェアです。しかし、どうやらこれはまだ活躍しているようです。2016 年、Android ユーザーはこのウィルスの大波により打撃を受け、結果的に携帯電話やタブレットに重大な問題を引き起こしました。このマルウェアはどのようなことをさせているのでしょうか?これは携帯電話のスクリーンを FBI からの偽のメッセージで埋め尽くしてしまうような、典型的な「ロックスクリーン」タイプのパラサイトです。実際には、Svpeng ランサムウェアの背後にいる人々は FBI とは一切関係がありません。

Mazar malware は従来の Android ウィルスのタイプとは異なります。この脅威は感染したリンクの詰め込まれたテキスト・メッセージ経由で拡散されます。被害者がそのような一見合法的に見えるリンクをクリックすると、Android OS が悪意のあるソフトウェアに感染し、それにより背後で危険なアクティビティを行うようになります。通常、携帯電話や他の Android 端末をモニタし、自分のニーズに応じて設定を変更し、高額な番号に SMS を送り、インターネット経由で違法な接続を開始します。接続されている人には管理者権限が与えられるため、したい放題に操作されてしまいます。端末から Mazar ウィルスを除去しなければならないことには疑いの余地はありません。そうしないと、バックアップ・データや類似の情報を失うことになるのです。

Smart cars-haching Android マルウェアは 2016 年の年末にウィルスのリサーチャーにより紹介されました。Promon という名で知られている企業によると、これは車を発見し、そのドアを開けてエンジンを開始する Tesla という正式な Android 向けアプリがハッキングされて使われたものだということです 。これらのコマンドを実行するために、Android マルウェアは Tesla の公式アプリのソース・コードをまず改ざんしました。次に、被害者のユーザー名とパスワードを攻撃主と共有し、相手の車の窃盗を助けました。しかし、Promon のリサーチャーがテストしたところによると、ウィルスは、Tesla アプリのセキュリティ上の脆弱性に付け込んだのではないとのことです。同社によると、これはソーシャル・エンジニアリング及び類似の手法を使用して手動でインストールする必要があるそうです。

Gooligan マルウェアは、Youtube Downloader、Kiss Browser、Memory booster、Demo、Perfect Cleaner、Battery Monitor、System Booster など 86 以上のアプリに感染しました。どうやらあらゆる種類のシステム・パフォーマンス関連、およびブラウザ関連のプログラムやゲーム、またポルノ関係のアプリに、Gooligan のキャリアとなる危険性があるようです。Android 携帯の 74% 以上がこのウィルスの新しいバージョンに対して脆弱性を持っているとみられています。感染プロセスが完了すると、このマルウェアは端末をルート化し、完全なアクセス権を得て他の悪意のあるエレメントをインストールするのです。

そのようなアクティビティは、ユーザーのログイン・データから銀行口座まで、個人情報を盗むという唯一の目的のために行われるのです。面白いことに、昨年このステージでヒットした Ghost Push ウィルスが現在のマルウェアの基礎を提供しています。言うまでもありませんが、改良版は一層厄介です。Android OS Ice Cream Sandwich、Jellybean または Kitkat バージョンは市場で浮沈を見せる大半のオペレーティング・システムを網羅していることから、これらがこのマルウェアの主なターゲットになっているとみられています。Google ではこのウィルスに感染している全てのアプリを除去する対策をすでに施していますが、まだまだ感染しているサード・パーティのアプリがたくさんあります。100 万人以上のユーザーがこのマルウェアの攻撃を受けたとみられています。

HummingWhale ウィルス。この悪意のあるウィルスは HummingBad マルウェアの更新版で、こちらは Android ユーザーに対する大量攻撃で知られています。 2016 年に遡る 、このウィルスは約 1 千万台の Android 端末に大惨事を引き起こしています。最近、HummingBad は新しい形と新しい名前で現れ、今回は HummingWhale マルウェアと銘打っているのです。

HummingWhale マルウェアは 20 種類のアプリの形でしばらくの間 Google Play ストアで利用できていたようですが、そのほとんどが [任意の単語] Camera と呼ばれていました。例えば、Rainbow Camera、Whale Camera、Ice Camera、Hot Camera、などの類似アプリです。このマルウェアはかつて、感染した端末上に仮想のマシンをセットアップし、ユーザーに迷惑な広告を送り付けていました。ユーザーが広告を閉じると、マルウェアがすでにインストールされている怪しいプログラムをその仮想マシンにアップロードして偽の参照 ID を作成し、これを使って収入を生み出していました。

HummingBad ウィルス。2016 年の 2 月に発見されたこのマルウェアは、すでに 1 千万台の Android ユーザーに感染しています。このマルウェアは「ドライブバイ・ダウンロード攻撃」を通じて拡散され、ユーザーが特定の悪意のあるウェブサイトにアクセスすると感染します。2017 年 1 月、マルウェアが Google Play ストアで HummingWhale アプリとして再び活発に活動しているところを発見されました。感染すると、HummingBad マルウェアはスマートホンのオペレーティング・システムのコア部分にアクセスします。

次に、誘導的な広告を表示したり、必要なシステム更新プログラムに関する警告を表示するようになります。ユーザーがこれらの広告をクリックすると、アプリの開発者に収入が生まれる仕組みです。しかし、それは一番の問題ではありません。マルウェアは感染した端末全体へのアクセス権を得て、連絡先情報やログイン情報、クレジット・カードや銀行関連の情報など、ユーザーの個人情報を盗むことができるのです。このため、HummingBad が端末に現れたら、すぐに除去することが重要です。

Lockdroid ランサムウェア。別名 Android.Lockdroid.E と言い、ポルノ・アプリである「Porn 'O' Mania」として拡散されています。このウィルスはソーシャル・エンジニアリング手法を用いて感染した端末の管理者権限を取得します。そのために、偽のパッケージのインストールを使います。インストールが完了するとすぐに、Lockdroid ウィルスは端末の完全アクセスを取得して、データを暗号化します。さらに、PIN を改ざんして端末をロックします。このような理由から、マルウェアの除去はたいへん難しくなっています。マルウェアはクリックジャック手法を使用し、Android の OS が 5.0 以降のバージョンのスマートホンやタブレットを攻撃します。Google によると 、この悪意のあるアプリは Google Play ストアからはダウンロードできないそうです。

Android マルウェアの除去と端末の修復

ご使用の端末が Android ウィルスに感染すると、次のような問題に直面します:

- 重要な情報の損失。Android OS に感染させるために使用される悪意のあるアプリは、様々なタイプのデータを収集する能力を持っています。例えば連絡先情報やログイン、メール・アドレスなど、攻撃主にとって重要な類似の情報がこれに含まれます。

- お金の損失。Android マルウェアの多くは有料サービス番号にメッセージを送信したり、プレミアム・サービスにユーザーを登録させたりすることができます。その結果、お金を失うなど、同様の問題が発生することがあります。

- マルウェアの侵入。Android ウィルスは端末を乗っ取って、他のマルウェアに感染させようとすることがあります。さらに、迷惑な広告やポップアップ警告、また偽の警告メッセージを表示させることもあります。

- パフォーマンス関連の問題。そのような脅威に感染すると、システムの不安定性の問題やスローダウン、そのほか類似の問題に気付くようになるでしょう。

Android ウィルスがすでに端末に隠れていると思われる方には、FortectIntego でタブレットやスマートホンのスキャンを行うよう強くお勧めします。これらは強力なアンチウィルスで、悪意のあるファイルや他のウィルス・コンポーネントを検出することができます。たまに、ウィルスがセキュリティ・ソフトウェアをブロックし、除去されないように阻止することがあります。そのような場合は、BullGuard Mobile Security を起動する前に、Android 端末を Safe Mode で再起動してください:

- 電源ボタンを探し、数秒間押したままにしてメニューを表示ます。電源オフボタンをタップします。

- Android を Safe Mode で再起動する機能を提供するダイアログ・ボックスが表示されたら、このオプションを選択して OK をタップします。

これでうまくいかない場合は、端末の電源を落としてからもう一度電源を入れてください。アクティブになったら、 メニュー、音量ダウン、音量アップ、または音量ダウンと音量アップを同時に長押しして Safe Mode にしてみてください。

Android ウィルスの除去は、自分で悪意のあるアプリを手動でアンインストールしても行うことができます。しかし、使えるファイルやアプリまで除去してしまうことがあるため、行う際には十分に注意する必要があります。手動による Android ウィルスの除去は以下のステップに従ってください:

- 上述のステップを使用して端末を Safe Mode で再起動します。

- Safe Mode で設定に進みます。設定でアプリまたはアプリケーション・マネージャに進みます (端末によって異なる場合があります)。

- ここで、悪意のあるアプリ (1 つまたは複数) を探し、全てアンインストールします。

さらに、所属の不明なアプリのインストールを許可するオプションを無効にされることもお勧めします。そのためには、設定 -> セキュリティの順に進みます。そこで、このオプションを無効にしてください。

Android ウィルス除去ガイド最新版:

何をやっても Android マルウェアを携帯やタブレットから除去できない場合は、工場出荷時の設定にリセットする必要があります。その場合は、以下のステップに従ってください。

- 端末の設定アイコンをクリックします。他のアプリの間に紛れていることがあります。

- プライバシー (または個人用) および工場出荷時の設定にリセットするを選択します (工場データにリセット、バックアップ&リセットなどの名称の場合もあります)。弊社では、損失を避けるために、バックアップ&リセットをお勧めしています。

- 端末をリセットをクリックして Android ウィルスや他のストレージを端末から除去します。

あなたにおすすめ

政府のスパイ行為を許してはいけません

政府は利用者のデータの追跡あるいは市民へのスパイ行為に関しては多くの問題を抱えています。そこで、このことを考慮に入れて、怪しい情報収集の行いについて学びましょう。インターネット上では完全匿名にすることにより、迷惑な政府系の追跡行為を避けましょう。

オンラインにアクセスするために違うロケーションを選択し、特定のコンテンツ制限もなく、オンラインに接続して欲しいものにアクセスする時、別の場所を選択することができます。 Private Internet Access VPN を使用すると、ハッキングされるリスクがなく、簡単にインターネット接続をお楽しみいただけます。

政府の他の迷惑な当事者によりアクセス可能な情報をコントロールし、スパイ行為を受けずにオンラインサーフィンをお楽しみください。不法行為に関与しておらず、また自分のサービス、プラットフォームのセレクションを信頼していたとしても、自分自身の安全性を常に疑い、 VPN サービスを使用して予防的措置を講じておきましょう。

マルウェアの攻撃に遭った場合に備えて、バックアップファイルを作りましょう

コンピュータを使用していると、サイバー感染や自分のうっかりミスによりいろいろなものを失くして困ることがあります。マルウェアによって生じるソフトウェアの問題や暗号化による直接的なデータの損失から端末の問題や恒久的なダメージに繋がる恐れがあります。そんな時に適切な 最新のバックアップ があれば、そのような場面に遭遇しても簡単に元通りに回復して仕事に戻れます。

端末に何か変更を加えたらバックアップを取っておけば、マルウェアが何かを変更したり端末の問題が原因でデータの破壊やパフォーマンスの低下が発生した時点に戻すことができるため、バックアップの作成は不可欠です。元に戻せる機能を利用して、日常の、あるいは毎週ごとの習慣としてバックアップを取るようにしましょう。

なにか重要なドキュメントやプロジェクトの前のバージョンを取ってあれば、ストレスや障害も防げます。マルウェアが突如として現れた場合に大変便利です。システム復元には Data Recovery Pro をぜひご利用ください。