NotPetya ウィルスを除去する (リムーバルガイド) - チュートリアル

NotPetyaウイルス削除方法

NotPetya ランサムウェア・ウィルスとは?

NotPetya と呼ばれるマルウェアが世界をカオスに

NotPetya ウィルスは、Windows OS システムを停止させた後で表舞台に出て来た、ランサムウェアの新しいバージョンであると判明しました。最も攻撃を受けた国はアメリカ、イギリス 、スペイン、そして何と言ってもウクライナです 。

そのせいで、フライトは遅延し、ガソリン・スタンドは正常に機能しなくなりました。さらに、このウィルスは従業員が放射線の量を手動で制御していることから 、チェルノブイリ原発を攻撃しました。これまでのところ、このウィルスは以下を行いました:

- MBR の設定を破壊し、個々のマルウェア・プログラムがファイルを暗号化

- 身代金 300 USD を要求

- Windows OS の脆弱性を悪用

- 連絡目的で wowsmith123456@posteo.net を提供

- Petya に偽装するも、独立したマルウェアとして機能

- アメリカ、ヨーロッパ、また特にウクライナを攻撃

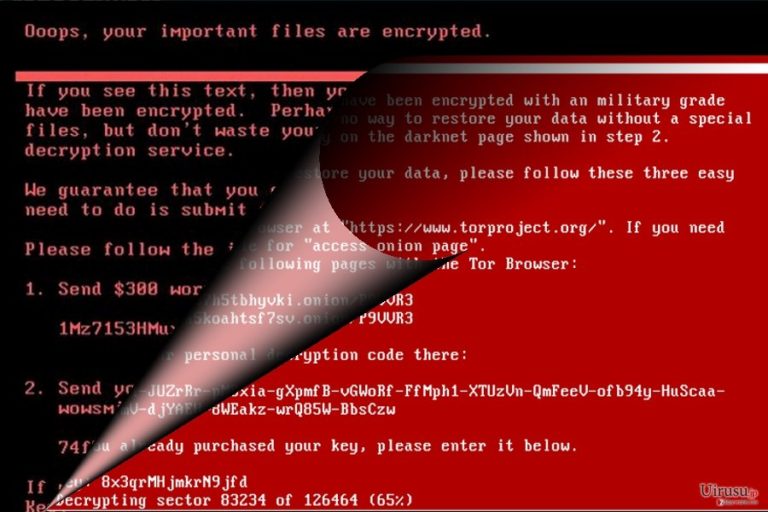

この脅威はブートの設定に介入し、システムが正常にスタートできないようにします。この段階で、脅威はファイルを暗号化しないためにファイルには何も拡張子を付加していないかのように見えますが、実際には、システム障害の原因となっているのです。身代金メッセージによると、この脅威は $300 を要求し、それを wowsmith123456@posteo.net に送るように指示しています。

幸いなことに、IT の専門家、Lawrence Abrams がマルウェアによる攻撃を防ぐ予防策を発見しました 。企業が世界規模で攻撃を受けただけでなく、個人も攻撃を受けました。もしあなたもたまたま攻撃を受けられている場合は、FortectIntego や Malwarebytes のようなアンチスパイウェア・ツールを利用して、必ず NotPetya を除去してください。

Petya か NotPetya か?

マルウェアは悪名高い WannaCry ウィルス と同じ出だしで始めます:

Ooops, your important files are encrypted.

If you see this text, then your files are no longer accessible, because they have been encrypted. Perhaps you are busy looking for a way to recover your

files, but don’t waste your time. Nobody can recover your files without our

decryption service.

We guarantee that you can recover all your files safely and easily. All you

need to do is submit the payment and purchase the decryption key.

Please follow the instructions:

1. Send $300 worth of Bitcoin to the following address:

lflz7153HHuxXTuR2R1t78mGSdzafithBUX

2. Send your Bitcoin wallet ID and personal installation key to e-mail

wowsmith123456@posteo.net.

If you already purchased your key, please enter it below.

当初は、Petya も同じようにマスター・ブート・レコードをターゲットとし、ブート・プロセスに介入していたことから、ウィルス・コミュニティではこのマルウェアが Petya であると考えていましたが、現在、IT の専門家はこのウィルスが以前の名前の元で偽装しているものの、実際には別のマルウェアであると主張しています 。現時点では、ウィルスは NotPetya ウィルスと命名されています。

どうやら犯人は WannaCry の開発者の犯したミスから学んだようです。NotPetya マルウェアも Windows の脆弱性を喰い物にしています。

サイバー世界の治安部隊から警告が発せられていたにも関わらず、マルウェアはまんまと騒ぎを引き起こしました。空港などの国際的な施設でシステムの更新が行われておらず、結果的に重大な結末となったのです。

面白いことに、この脅威の最初の流行はウクライナで発見されました。どうやら後者の国は、ハッカーたちにとって「被験者」となったようです。以前のウィルスである WannaCry はそこで最初にその能力を披露したようです。攻撃の直後に、XData ウィルス がまたしてもウクライナを襲いました。

NotPetya は NSA ハッキング・ツールを利用

サイバー犯罪者たちは、以前漏洩された NSA ハッキング・ツールの恩恵に浴しています。NotPetya ハイジャックはオペレーティング・システムが古いと発現するようです。ほとんどの場合、Windows 7 のバージョンが攻撃に苦しんでいるようです。

幸いなことに、「解毒剤」が見つかっています。C:Windows フォルダに perfc という名前のテキスト・ファイルを作る必要があります 。このマルウェアは他の配布方法、すなわちスパム・メールやエクスプロイト・キットを採用しているようです。それでは、NotPetya の除去のセクションに移りましょう。

NotPetya ランサムウェアを完全に取り除く

対峙しているランサムウェアのタイプに関わらず、その除去が最優先事項になるべきです。ですから、急いで NotPetya ウィルスを除去しましょう。幸いなことに、マルウェアはほとんど全てのアンチウィルス・ツールにより検出されます。

このウィルスはブート・プロセスを破壊するため、サイバー・セキュリティ・ツールにアクセスできない可能性もありますが、その場合は、以下のガイドが便利でしょう。ファイルを暗号化するタイプのバージョンに攻撃を受けた場合は、NotPetya Decrypter がリリースされるまでは、代替プログラムでデータを復号しましょう。

手動 NotPetyaウイルス削除方法

ランサムウェア: セーフモードにおける手動によるランサムウェアの駆除

NotPetya ウィルスを取り除くには、Safe Mode に入る必要があります。そうすれば重要な機能だけにアクセスできるようになります。同様に、サイバー・セキュリティ・ツールにもアクセスできます。NotPetya の除去にはさほど時間はかかりません。

重要です! →

一般的な PC ユーザーの方には手動による駆除ガイドはやや難しく感じられるかもしれません。正しく実行するためには IT に関する詳しい知識が求められ (重要なシステムファイルが削除され、あるいは破損した場合、Windows 全体の感染に繋がる恐れがあります)、さらに完了までに何時間もかかる場合があります。そこで、上述の自動的なメソッドの使用を強くお勧めします。

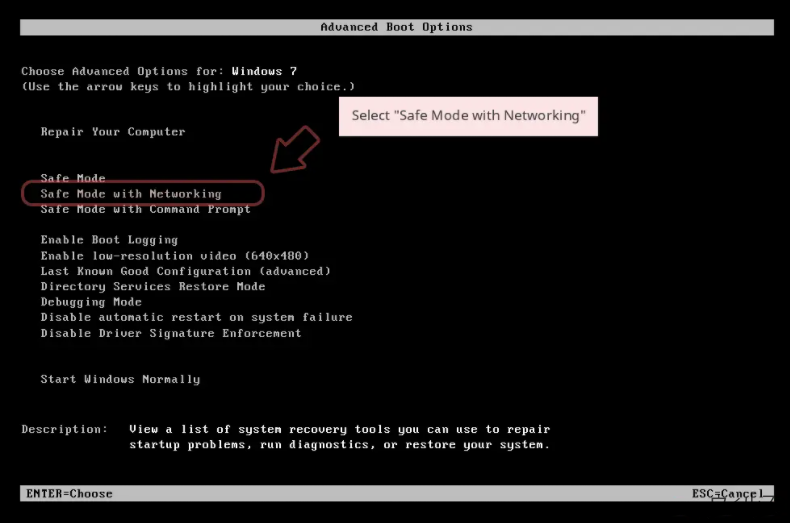

ステップ 1。「セーフモードとネットワーク」に移動する

手動によるマルウェアの駆除はセーフモード環境で行うのが最適です。

Windows 7 / Vista / XP

- スタート > シャットダウン > 再起動 > OK の順にクリックします。

- PC がアクティブになったら「詳細ブートオプション」ウィンドウが表示されるまで F8 ボタンを複数回押します (機能しない場合は F2、F12、Del などを押してみてください – マザーボードのモデルにより異なります) 。

- リストでセーフモードとネットワークを選択します。

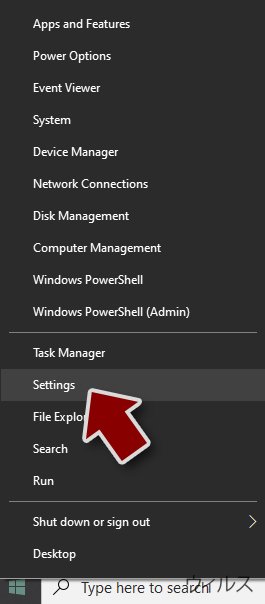

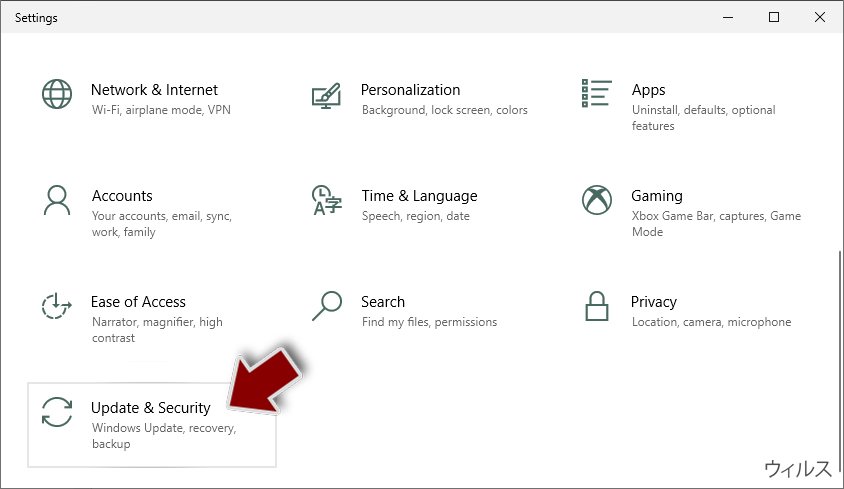

Windows 10 / Windows 8

- スタートボタンをクリックして設定を選択します。

- スクロールダウンして更新とセキュリティを選択します。

- ウィンドウの左側で回復を選択します。

- 今度はスクロールダウンしてPCの起動をカスタマイズするを見つけます。

- 今すぐ再起動をクリックします。

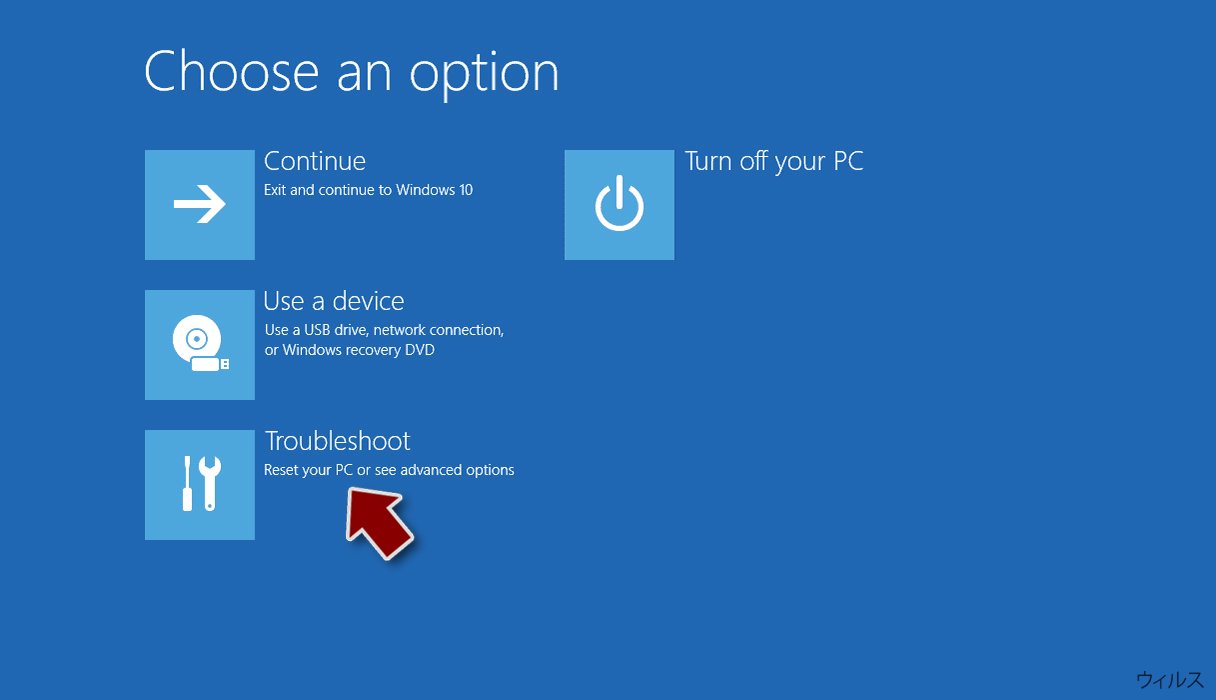

- トラブルシューティングを選択します。

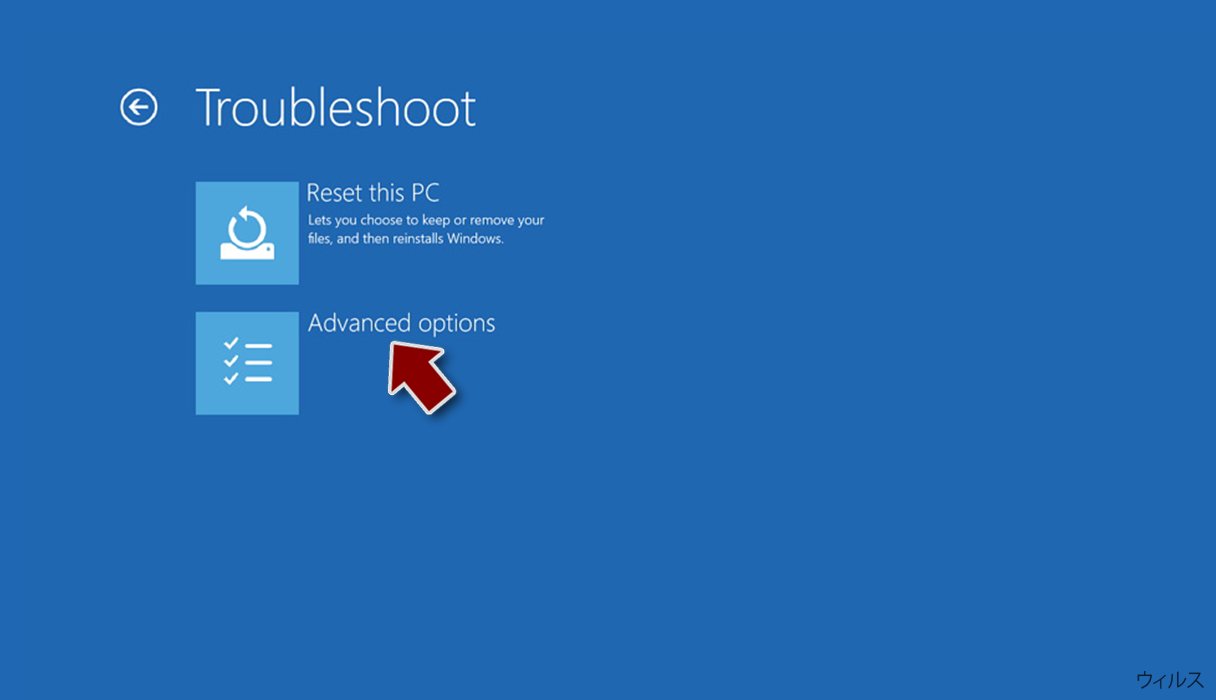

- 詳細オプションに移動します。

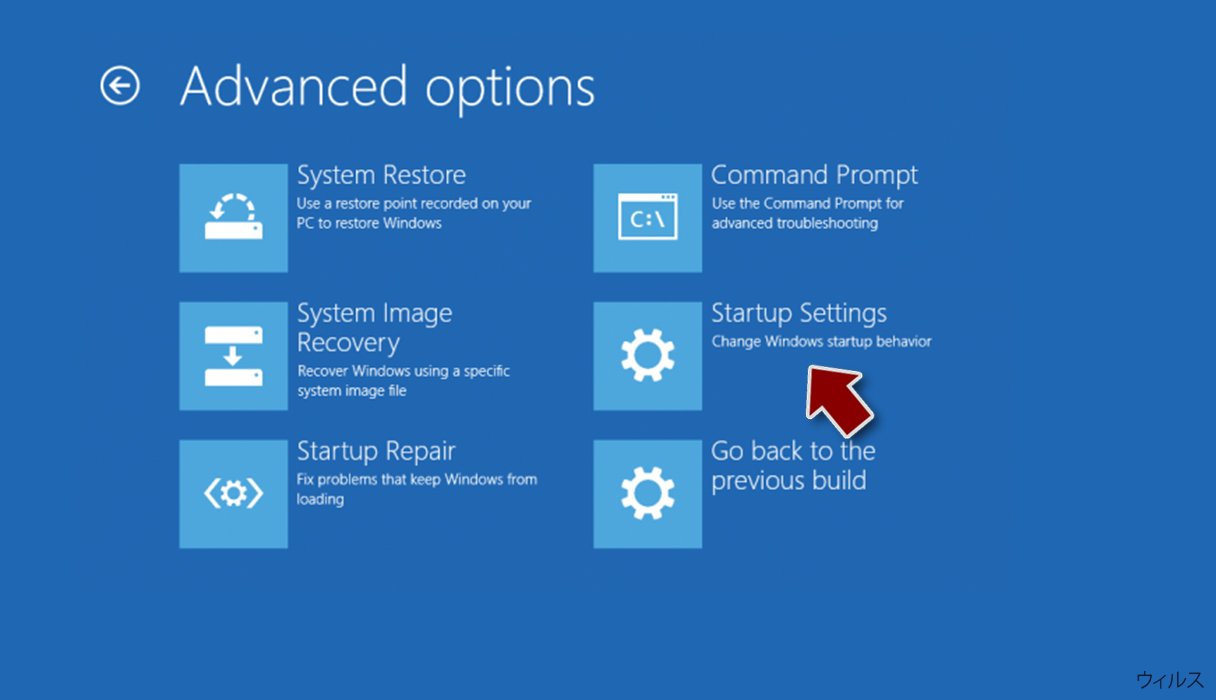

- スタートアップ設定を選択します。

- 再起動を押します。

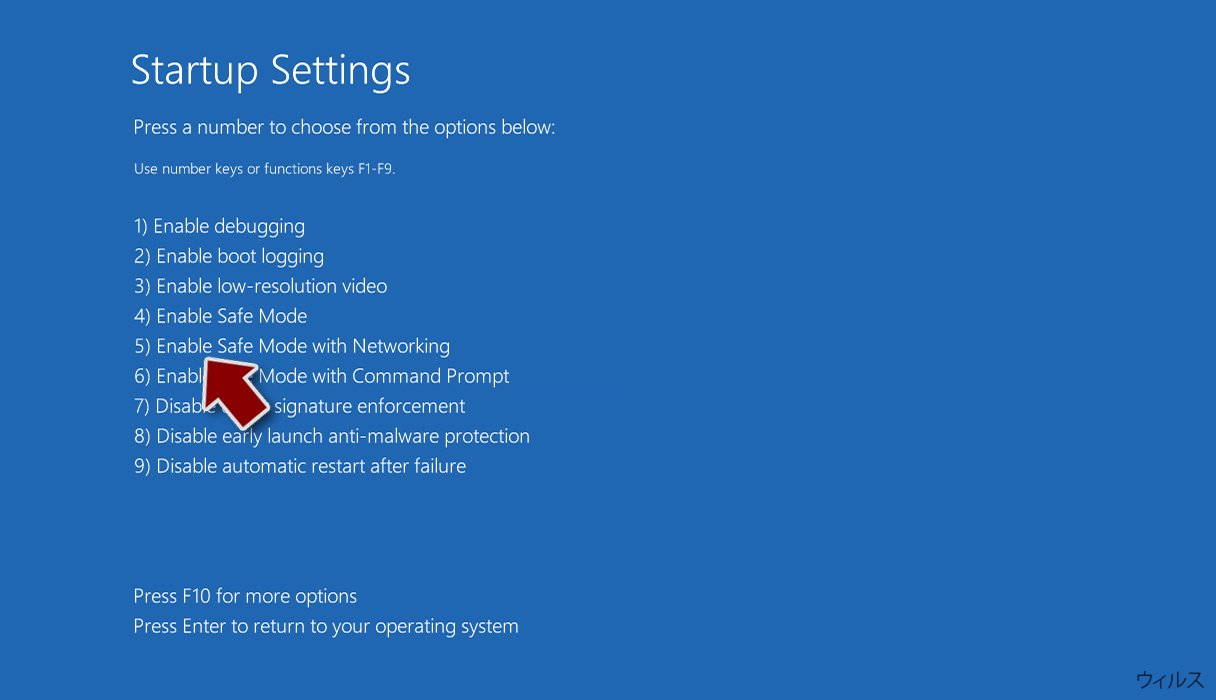

- ここで 5 を押すか、5) セーフモードとネットワークを有効にするをクリックします。

ステップ 2. 怪しいプロセスをシャットダウンする

Windows タスクマネージャーはバックグラウンドで稼働しているプロセスをすべて表示できる便利なツールです。マルウェアがプロセスを実行している場合は、それをシャットダウンしなければなりません:

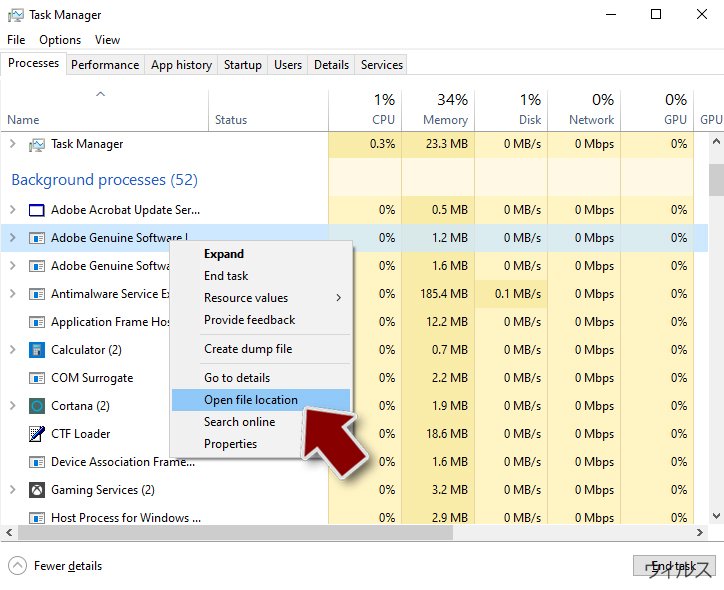

- キーボードの Ctrl + Shift + Esc を押して Windows タスクマネージャーを開きます。

- 詳細をクリックします。

- バックグラウンドプロセスセクションまでスクロールダウンし、怪しいものを探します。

- 右クリックしてファイルの場所を開くを選択します。

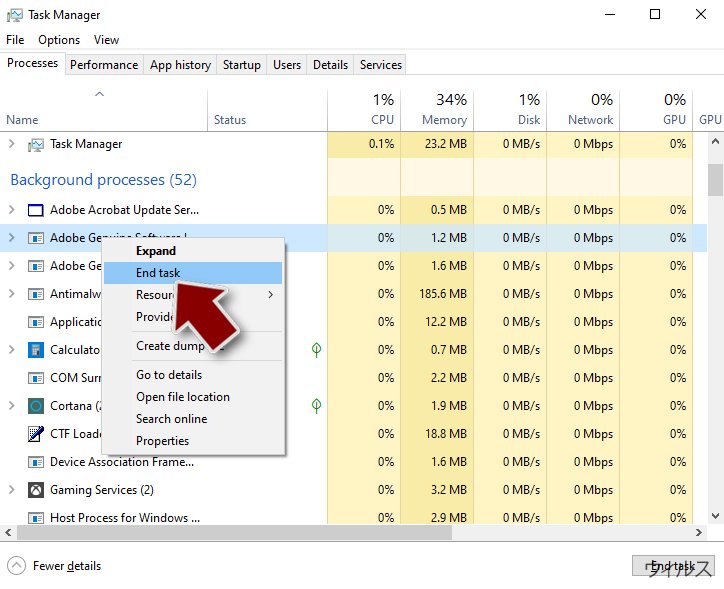

- プロセスに戻り、右クリックしてタスクの終了を選択します。

- 有害なフォルダのコンテンツを削除します。

ステップ 3. プログラムスタートアップをチェックする

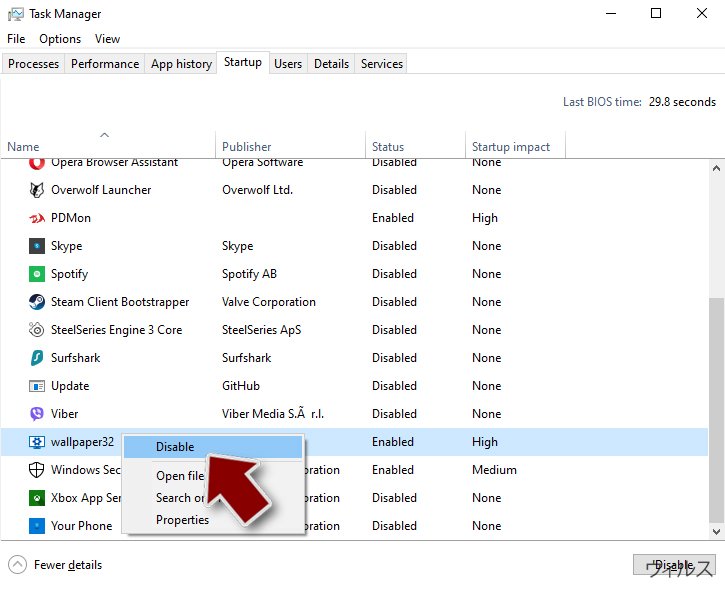

- キーボードで Ctrl + Shift + Esc を押して Windows タスクマネージャーを開きます。

- スタートアップタブに移動します。

- 怪しいプログラムの上で右クリックして無効化を選択します。

ステップ 4. ウィルスファイルを削除する

PC の中で、あちらこちらにマルウェア関連のファイルが見つかることがあります。以下はその見つけ方のヒントです:

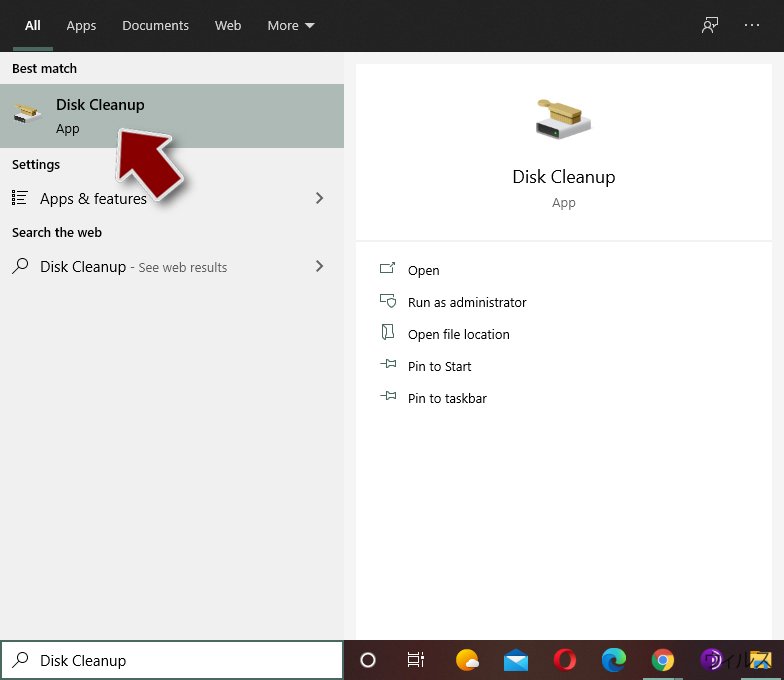

- Windows の検索ボックスにディスククリーンアップと入力して Enter を押します。

- クリーンアップするドライブを選択します (既定により C: がメインのドライブで、有害なファイルはここにありそうです)。

- 削除するファイルリストをスクロールして以下を選択します:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - システムファイルのクリーンアップを選択します。

- 他にも以下のフォルダ内に隠れている有害なファイルを探してみてください (Windows 検索ボックスで以下のエントリを入力して Enter を押します):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

終了したら、PC を通常モードで再起動します。

System Restore を使用して NotPetya を削除

-

手順 1: Safe Mode with Command Prompt へコンピュータを再起動

Windows 7 / Vista / XP- Start → Shutdown → Restart → OK をクリック.

- コンピュータがアクティブ状態になったら、 Advanced Boot Options ウィンドウが表示されるまで、 F8 を何度か押下します。

-

リストから Command Prompt を選択

Windows 10 / Windows 8- Windows ログイン画面で Power ボタンを押下します。 その後、キーボードの Shift を押し続け、 Restart をクリックします。.

- ここで、 Troubleshoot → Advanced options → Startup Settings を選択し、最後に Restart を押下します。

-

コンピュータがアクティブ状態になったら、 Startup Settings ウィンドウの Enable Safe Mode with Command Prompt を選択します。

-

手順 2: システムファイルと設定の復元

-

Command Prompt ウィンドウが表示されたら、 cd restore を入力し Enter をクリックします。

-

ここで rstrui.exe を入力し、もう一度 Enter を押下します。.

-

新しいウィンドウが表示されたら、 Next をクリックし、NotPetya が侵入する前の復元ポイントを選択します。選択後、 Next をクリックします。

-

ここで Yes をクリックし、システムの復元を開始します。

-

Command Prompt ウィンドウが表示されたら、 cd restore を入力し Enter をクリックします。

おまけ: データの復元

上記のガイドは PC から NotPetya を除去するために役立つはずです。暗号化されたファイルを復元するには、uirusu.jp のセキュリティ専門家が用意した詳しいガイドを使用されることをお勧めします。ファイルが NotPetya によって暗号化された場合、それらを復元する方法はいくつかあります。

Data Recovery Pro メソッド

このソフトウェアは破損または損失したファイルを復元する際に便利でしょう。

- Data Recovery Pro をダウンロード;

- Data Recovery のセットップの手順に従い、プログラムを PC にインストールします。

- 起動後、PC をスキャンして NotPetya ランサムウェアにより暗号化されたファイルを探します。

- それらを復元します。

ShadowExplorer でファイルの暗号を解除する

現時点では、マルウェアはボリューム・シャドウ・コピーを削除する能力を明示的に見せてはいないため、このツールを利用すれば感染したファイルの復元に成功する可能性があります。

- Shadow Explorer をダウンロードします (http://shadowexplorer.com/)。

- Shadow Explorer セットアップ・ウィザードに従い、PC にこのアプリケーションをインストールします。

- プログラムを起動し、左上コーナーのドロップダウン・メニューを開いて、暗号化されたデータのあるディスクを選択します。どのようなフォルダがあるか、チェックしてください。

- 復元したいフォルダの上で右クリックし、“Export” を選択します。復元先の場所も選択することができます。

最後に、クリプト・ランサムウェアから身を守るよう、常に気をつけてください。NotPetya やその他のランサムウェアからコンピュータを守るためには、 FortectIntego や SpyHunter 5Combo Cleaner 、 Malwarebytes などの評価が高いアンチスパイウェアを使用してください

あなたにおすすめ

政府のスパイ行為を許してはいけません

政府は利用者のデータの追跡あるいは市民へのスパイ行為に関しては多くの問題を抱えています。そこで、このことを考慮に入れて、怪しい情報収集の行いについて学びましょう。インターネット上では完全匿名にすることにより、迷惑な政府系の追跡行為を避けましょう。

オンラインにアクセスするために違うロケーションを選択し、特定のコンテンツ制限もなく、オンラインに接続して欲しいものにアクセスする時、別の場所を選択することができます。 Private Internet Access VPN を使用すると、ハッキングされるリスクがなく、簡単にインターネット接続をお楽しみいただけます。

政府の他の迷惑な当事者によりアクセス可能な情報をコントロールし、スパイ行為を受けずにオンラインサーフィンをお楽しみください。不法行為に関与しておらず、また自分のサービス、プラットフォームのセレクションを信頼していたとしても、自分自身の安全性を常に疑い、 VPN サービスを使用して予防的措置を講じておきましょう。

マルウェアの攻撃に遭った場合に備えて、バックアップファイルを作りましょう

コンピュータを使用していると、サイバー感染や自分のうっかりミスによりいろいろなものを失くして困ることがあります。マルウェアによって生じるソフトウェアの問題や暗号化による直接的なデータの損失から端末の問題や恒久的なダメージに繋がる恐れがあります。そんな時に適切な 最新のバックアップ があれば、そのような場面に遭遇しても簡単に元通りに回復して仕事に戻れます。

端末に何か変更を加えたらバックアップを取っておけば、マルウェアが何かを変更したり端末の問題が原因でデータの破壊やパフォーマンスの低下が発生した時点に戻すことができるため、バックアップの作成は不可欠です。元に戻せる機能を利用して、日常の、あるいは毎週ごとの習慣としてバックアップを取るようにしましょう。

なにか重要なドキュメントやプロジェクトの前のバージョンを取ってあれば、ストレスや障害も防げます。マルウェアが突如として現れた場合に大変便利です。システム復元には Data Recovery Pro をぜひご利用ください。