Torpig削除方法

Torpigとは?

Torpig – 機密データを盗む有害なトロイの木馬

Torpig は特に有害なトロイの木馬 で、2005 年に発見されました。それ以来、サイバーセキュリティの専門家は何とか 10 年間これをシャットアウトし続けてきましたが、その開発者は最終的にトロイをリリースし、第二のブームが見られるようになりました。これは別名 Anserin または Sinowal ファミリー としても知られ、クレジットカードの詳細情報やログインの情報、パスワード、その他後にハッカーがターゲットのシステムのコントロールを完全に掌握できるような類似の情報を盗み出す役割を担っています。

ほとんどの場合、これは Mebroot ルートキットに感染したシステムを経由して拡散されています。Mac OS X のユーザーは Torpig ウィルスには免疫がありますが、Windows OS のユーザーで、特に Windows 7 や XP、Visata などの古いバージョンを使用している方の場合は、このトロイに十分な警戒が必要です。

Torpig マルウェアはアンチウィルスソフトを使えなくするため、ご使用のアンチウィルスが使えない、またはそれを全く開けないことが、このサイバー感染がシステムに存在する最初の印となります。さらに、ウェブブラウザ上のセキュリティ関連のウェブサイトをブロックし、アンチウィルス、アンチマルウェア、また AV エンジンを内蔵した最適化ツールを無効にします。

このトロイはターゲットの PC 上のデータを改ざんすることもできます。トロイは重要なシステムファイルの一部を削除し、プロセスをいくつか無効にし、個人ファイルの拡張子も変えます (写真、動画、または文書)。言うまでもありませんが、ウィルスが信用情報を見つけることに成功すれば、ハッカーたちがシステムに遠隔からアクセスし、個人情報を大量に抜き出す可能性もあるのです。だからこそ、システムから Torpig トロイを「今すぐに」駆除しなければならないのです。

Torpig ウィルスの駆除方法に関する疑問に対しては、直接的な回答を差し上げましょう。専用のアンチウィルスを使用することです。このウィルスはアンチウィルスをブロックしますが、だからと言ってセキュリティツールが起動できないわけではありません。ほとんどの場合、Torpig の除去は FortectIntego、SpyHunter 5Combo Cleaner または Malwarebytes を使用し、システムを再起動して Safe Mode with Networking にしてから行います。残念ながら、このトロイの木馬を手動で除去することは不可能です。

Torpig マルウェアは最も「成功した」トロイ感染であると言われている

サイバーセキュリティのリサーチャーはこのマルウェアについて大変詳しく分析を行いました。調査の結果、リサーチャーの一致した意見は、このサイバー脅威が銀行口座やクレジットカードの窃盗犯の中でも史上最も重大な脅威の 1 つに入るということです 。10 年前、この Torpig は 500,000 件のオンラインバンク口座やクレジットカード、およびデビットカードを攻撃したと見積もられていました。

その上、カリフォルニア大学のサンタバーバラ校は 70 GB 以上のデータを盗まれたと発表しています 。同校ではさらに、Torpig トロイが 410 の異なる機関から 8,310 件の口座に関するログイン情報を取得することに成功し、1,660 件のクレジットーカードおよびデビットカードの番号がアメリカ (49%)、イタリア (12%)、スペイン (8%)、および他の 40 カ国の被害者から盗まれました。重要な点として強調しておきたいのは、上に明かした数字は 2009 年にリストされたものに過ぎず、ここ 10 年の間にその何倍にも膨らんでいる可能性があるということです。

トロイによる攻撃を防ぐにはシステムを最新版に更新しておくことが重要

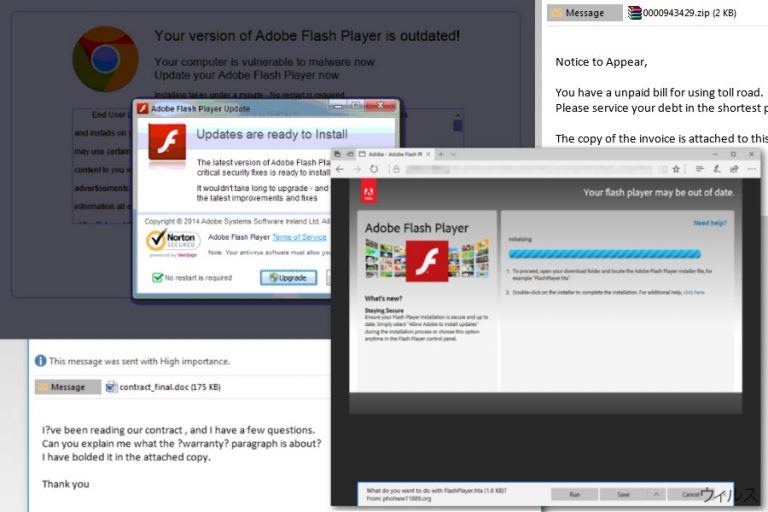

このトロイの木馬の開発者が使用している汎用的な戦略は、有害な .DOCX の添付ファイルを持つ Eメールを添付することです。このウィルスは PC ユーザーがマクロの使用を有効にすると、直ちに活動を開始します。

マルスパムキャンペーンとは別に、ハッカーはこのトロイを有害な広告を通して拡散する場合がありますが、この場合は Java や Acrobat、Flash、Shockwave その他のファイルの古くなったバーションが利用されます。この手法はユーザーの介入が必要ないことからドライブバイダウンロード (サイトに立ち寄っただけで感染するもののこと )と呼ばれています。ソフトウェアの脆弱性を認識すると、ウィルスはユーザーが広告に触れなくても実行されます。このようなことが起きないようにするために、NoVirus.co のサイバーセキュリティの専門家はソフトウェアを定期的に更新するよう勧めています。

言うまでもありませんが、マルウェアは Java や Flash Player などに対する有害な更新オファー経由でも配布されます。そのようなトリックに引っかからないようにしましょう。ソフトウェアが古いかも知れないと思われる場合は、公式サイトに行って直接ダウンロードしましょう。

Torpig ウィルスを簡単に駆除する方法を知っておく

Torpig ウィルス攻撃の最初のステージが大変重要です。このマルウェアは攻撃後 20 分以内にターゲットの信用情報 (クレジットーカードの詳細、パスワード、名前、Eメールアカウントへのログイン情報、FTP の信用情報、Windows アカウントのパスワード、など) を大量に転送することができました。メールの添付ファイルを開いたり怪しいウェブブラウザで閲覧した直後に突然 PC が再起動したら、トロイが強制的に PC を再起動させて実行を完了させようとしている危険性があります。

少しでも疑いを持たれたなら、専用のアンチマルウェア (例、FortectIntego、Malwarebytes) で PC をスキャンし、システムから Torpig ウィルスを除去してみましょう。早く駆除するほど、データ漏洩の危険性も低くなります。AV エンジニアのほとんどが、このマルウェアを Troj/Torpig-A と認識していますが、これはさらにクラップウェアまたはスパイウェアとも認識されています。

ご使用のアンチウィルスがブロックされた場合はどのように Torpig ウィルスを駆除すればよいかと思われるでしょう。だからこそ、このウィルスは手動では除去できないのです。このマルウェアを駆除するためにすべきことはただ 1 つ、ご使用中のセキュリティツールのブロックを解除することですが、そのためには以下のガイドをご利用くださればきっと役に立つでしょう。

手動 Torpig削除方法

ランサムウェア: セーフモードにおける手動によるランサムウェアの駆除

Torpig がご使用のアンチウィルスをブロックする場合は、PC を再起動して Safe Mode with Networking にしてから、もう一度アンチウィルスを起動してください。

重要です! →

一般的な PC ユーザーの方には手動による駆除ガイドはやや難しく感じられるかもしれません。正しく実行するためには IT に関する詳しい知識が求められ (重要なシステムファイルが削除され、あるいは破損した場合、Windows 全体の感染に繋がる恐れがあります)、さらに完了までに何時間もかかる場合があります。そこで、上述の自動的なメソッドの使用を強くお勧めします。

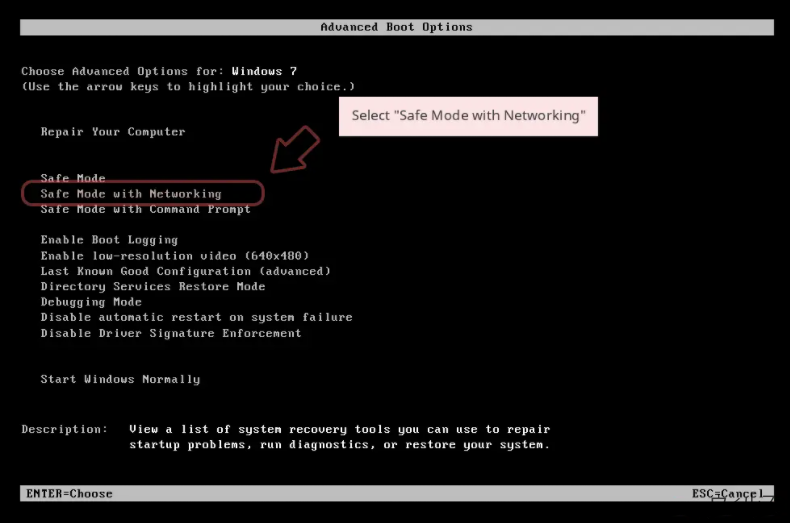

ステップ 1。「セーフモードとネットワーク」に移動する

手動によるマルウェアの駆除はセーフモード環境で行うのが最適です。

Windows 7 / Vista / XP

- スタート > シャットダウン > 再起動 > OK の順にクリックします。

- PC がアクティブになったら「詳細ブートオプション」ウィンドウが表示されるまで F8 ボタンを複数回押します (機能しない場合は F2、F12、Del などを押してみてください – マザーボードのモデルにより異なります) 。

- リストでセーフモードとネットワークを選択します。

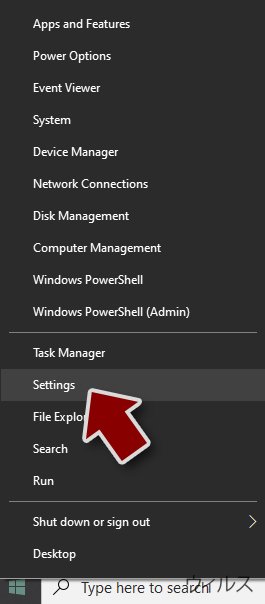

Windows 10 / Windows 8

- スタートボタンをクリックして設定を選択します。

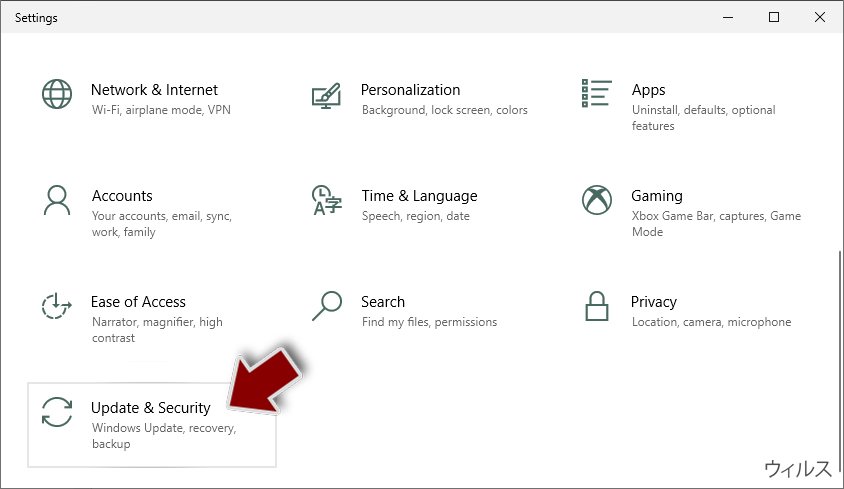

- スクロールダウンして更新とセキュリティを選択します。

- ウィンドウの左側で回復を選択します。

- 今度はスクロールダウンしてPCの起動をカスタマイズするを見つけます。

- 今すぐ再起動をクリックします。

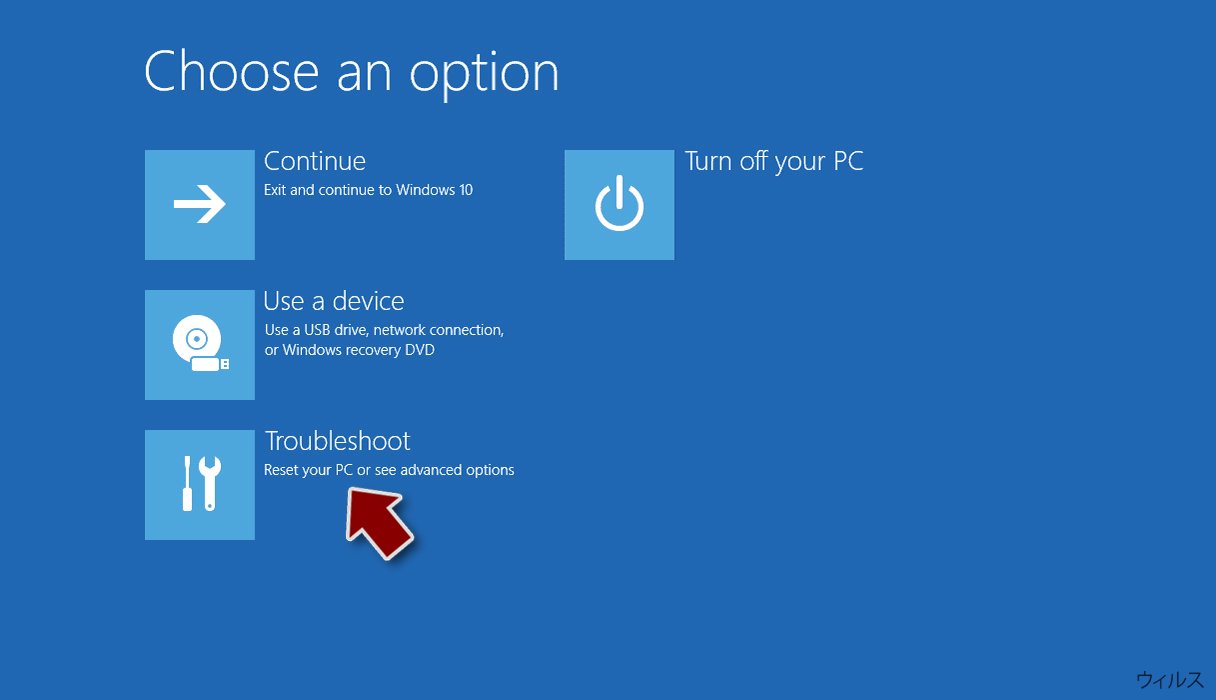

- トラブルシューティングを選択します。

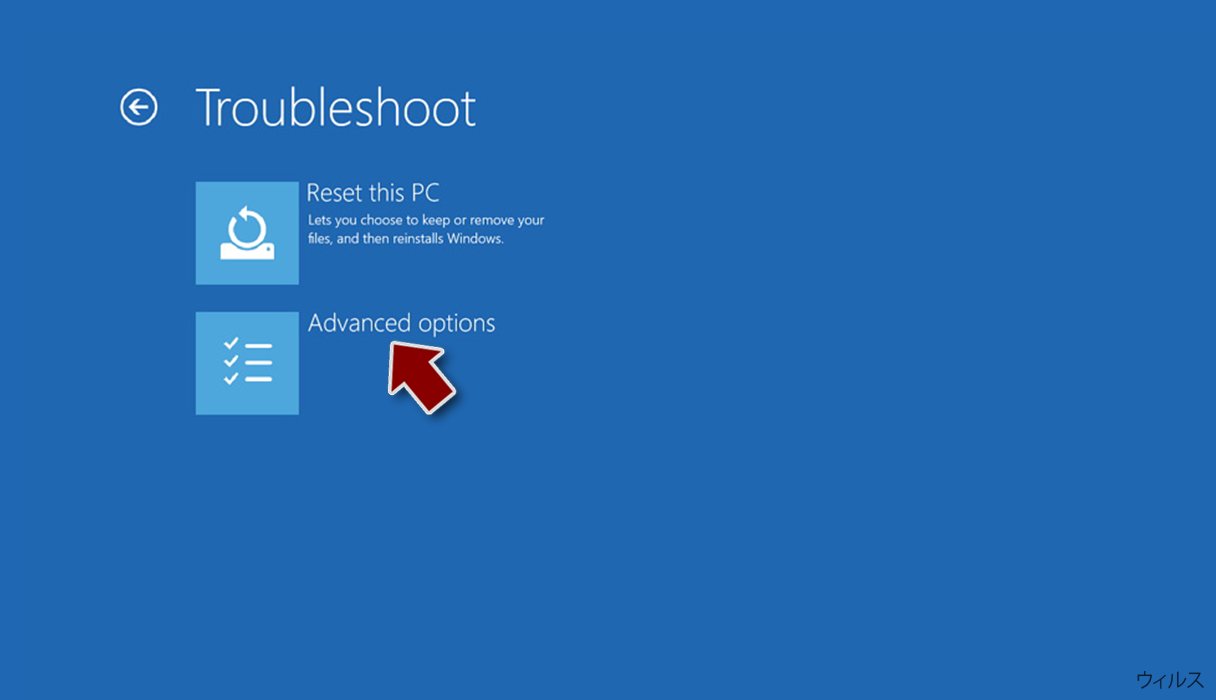

- 詳細オプションに移動します。

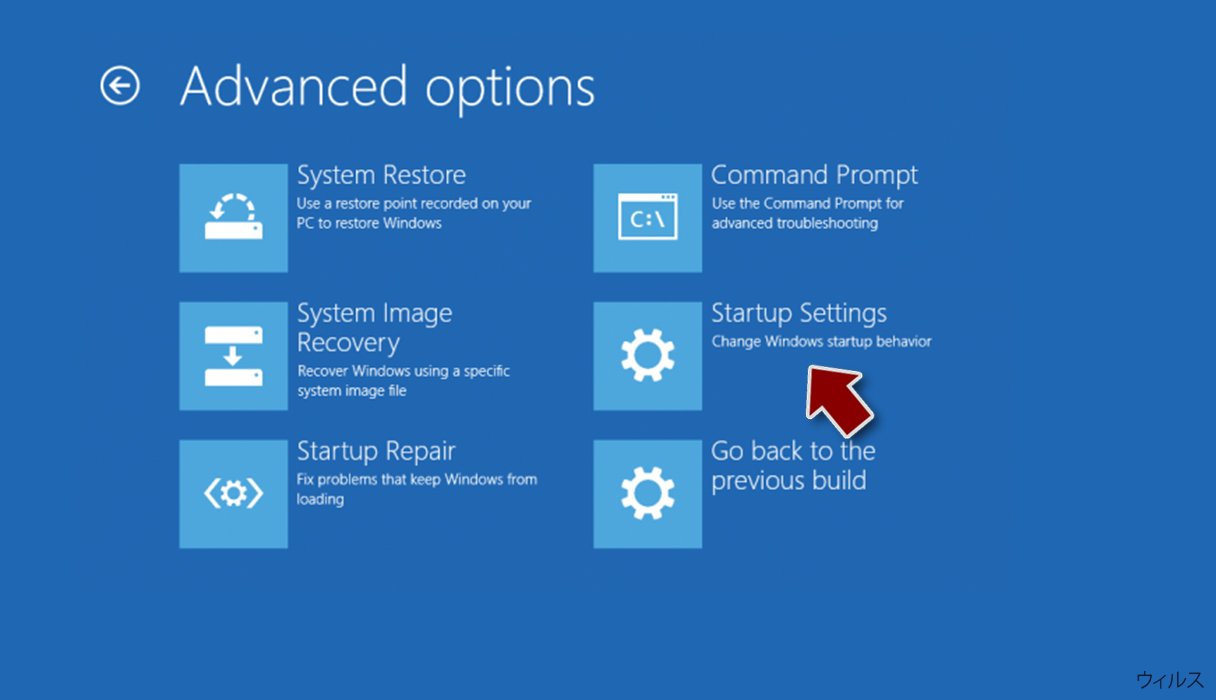

- スタートアップ設定を選択します。

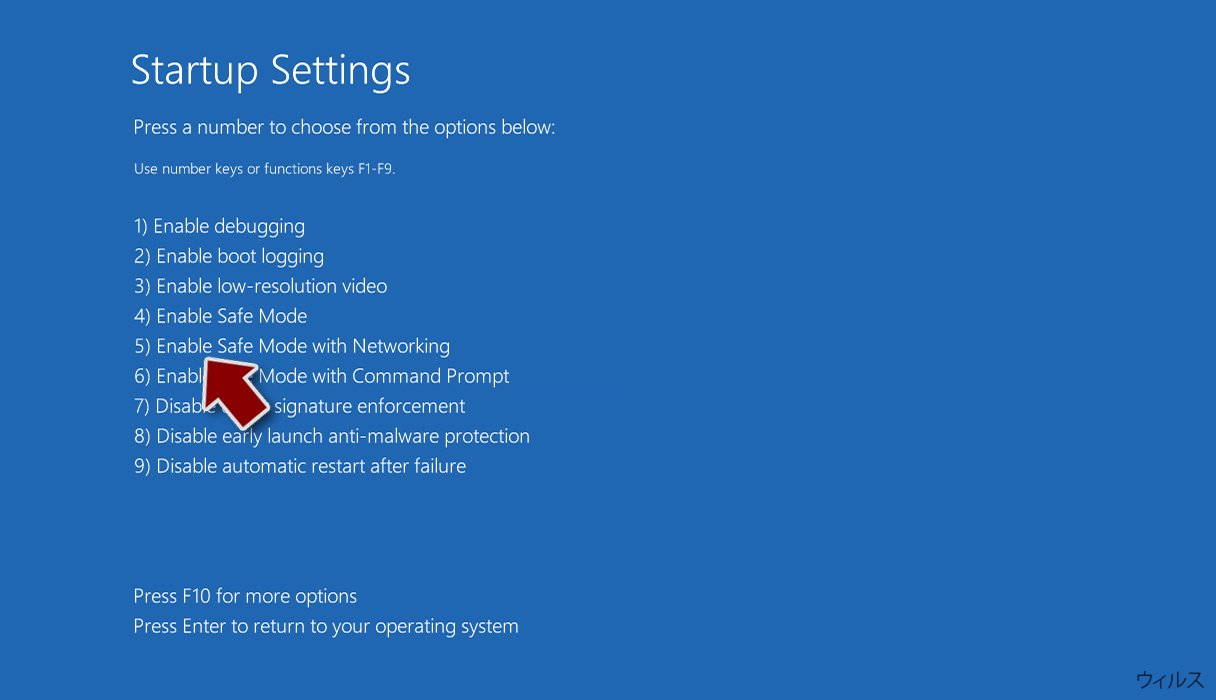

- 再起動を押します。

- ここで 5 を押すか、5) セーフモードとネットワークを有効にするをクリックします。

ステップ 2. 怪しいプロセスをシャットダウンする

Windows タスクマネージャーはバックグラウンドで稼働しているプロセスをすべて表示できる便利なツールです。マルウェアがプロセスを実行している場合は、それをシャットダウンしなければなりません:

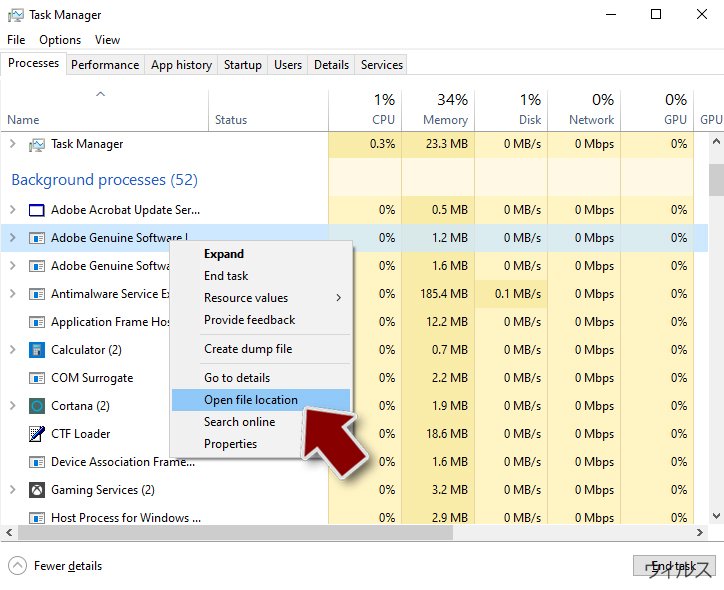

- キーボードの Ctrl + Shift + Esc を押して Windows タスクマネージャーを開きます。

- 詳細をクリックします。

- バックグラウンドプロセスセクションまでスクロールダウンし、怪しいものを探します。

- 右クリックしてファイルの場所を開くを選択します。

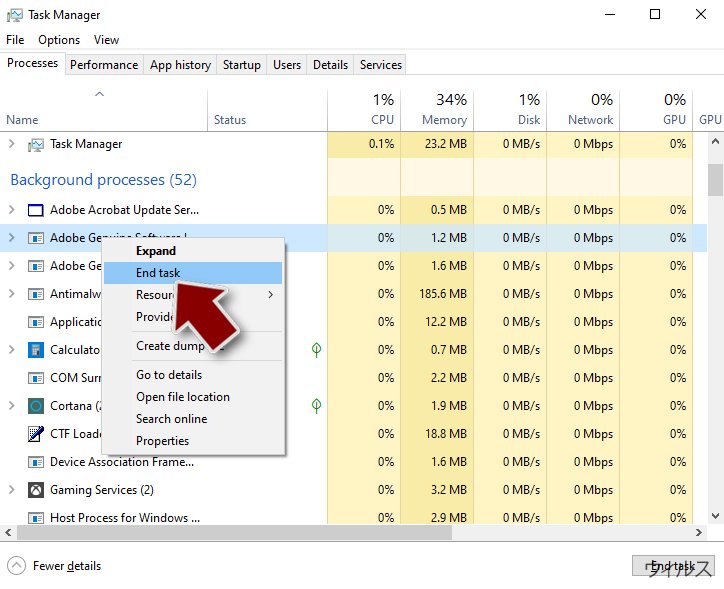

- プロセスに戻り、右クリックしてタスクの終了を選択します。

- 有害なフォルダのコンテンツを削除します。

ステップ 3. プログラムスタートアップをチェックする

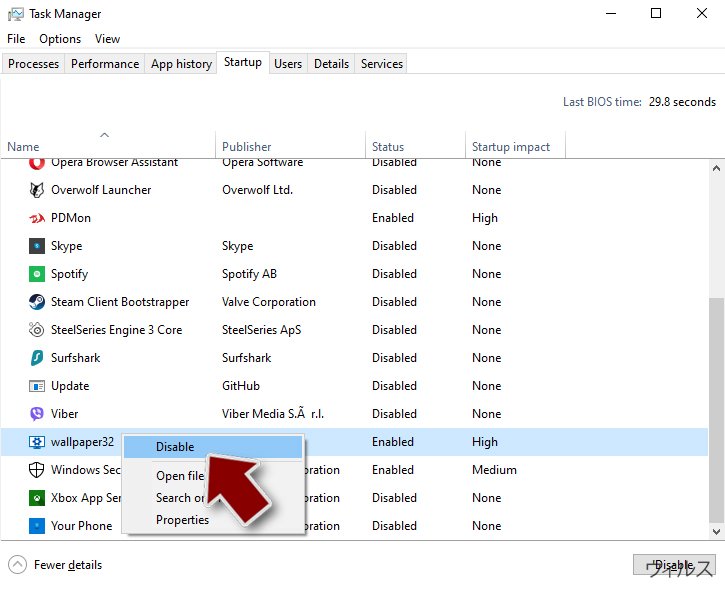

- キーボードで Ctrl + Shift + Esc を押して Windows タスクマネージャーを開きます。

- スタートアップタブに移動します。

- 怪しいプログラムの上で右クリックして無効化を選択します。

ステップ 4. ウィルスファイルを削除する

PC の中で、あちらこちらにマルウェア関連のファイルが見つかることがあります。以下はその見つけ方のヒントです:

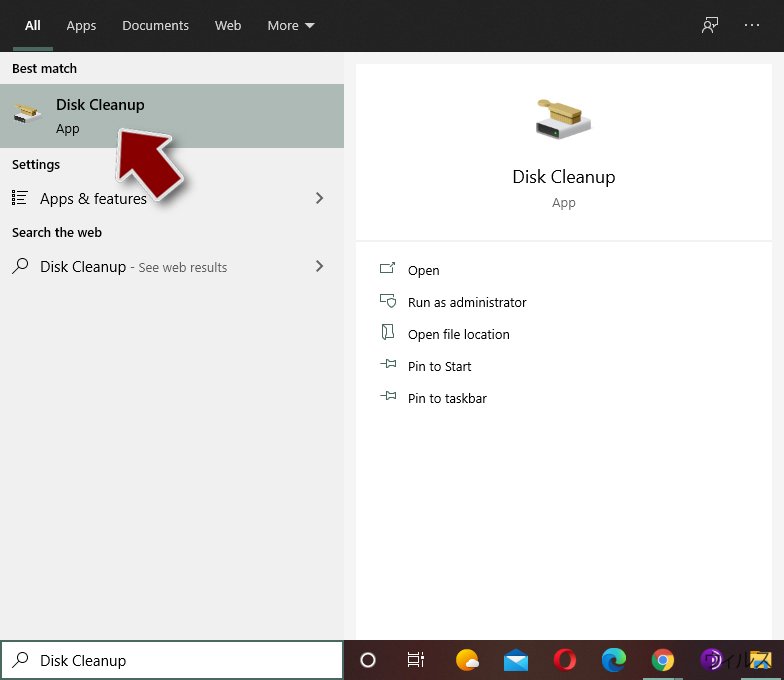

- Windows の検索ボックスにディスククリーンアップと入力して Enter を押します。

- クリーンアップするドライブを選択します (既定により C: がメインのドライブで、有害なファイルはここにありそうです)。

- 削除するファイルリストをスクロールして以下を選択します:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - システムファイルのクリーンアップを選択します。

- 他にも以下のフォルダ内に隠れている有害なファイルを探してみてください (Windows 検索ボックスで以下のエントリを入力して Enter を押します):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

終了したら、PC を通常モードで再起動します。

System Restore を使用して Torpig を削除

前のメソッドがうまくいかない場合は、以下のステップをお試し下さい:

-

手順 1: Safe Mode with Command Prompt へコンピュータを再起動

Windows 7 / Vista / XP- Start → Shutdown → Restart → OK をクリック.

- コンピュータがアクティブ状態になったら、 Advanced Boot Options ウィンドウが表示されるまで、 F8 を何度か押下します。

-

リストから Command Prompt を選択

Windows 10 / Windows 8- Windows ログイン画面で Power ボタンを押下します。 その後、キーボードの Shift を押し続け、 Restart をクリックします。.

- ここで、 Troubleshoot → Advanced options → Startup Settings を選択し、最後に Restart を押下します。

-

コンピュータがアクティブ状態になったら、 Startup Settings ウィンドウの Enable Safe Mode with Command Prompt を選択します。

-

手順 2: システムファイルと設定の復元

-

Command Prompt ウィンドウが表示されたら、 cd restore を入力し Enter をクリックします。

-

ここで rstrui.exe を入力し、もう一度 Enter を押下します。.

-

新しいウィンドウが表示されたら、 Next をクリックし、Torpig が侵入する前の復元ポイントを選択します。選択後、 Next をクリックします。

-

ここで Yes をクリックし、システムの復元を開始します。

-

Command Prompt ウィンドウが表示されたら、 cd restore を入力し Enter をクリックします。

おまけ: データの復元

上記のガイドは PC から Torpig を除去するために役立つはずです。暗号化されたファイルを復元するには、uirusu.jp のセキュリティ専門家が用意した詳しいガイドを使用されることをお勧めします。ファイルが Torpig によって暗号化された場合、それらを復元する方法はいくつかあります。

最後に、クリプト・ランサムウェアから身を守るよう、常に気をつけてください。Torpig やその他のランサムウェアからコンピュータを守るためには、 FortectIntego や SpyHunter 5Combo Cleaner 、 Malwarebytes などの評価が高いアンチスパイウェアを使用してください

あなたにおすすめ

政府のスパイ行為を許してはいけません

政府は利用者のデータの追跡あるいは市民へのスパイ行為に関しては多くの問題を抱えています。そこで、このことを考慮に入れて、怪しい情報収集の行いについて学びましょう。インターネット上では完全匿名にすることにより、迷惑な政府系の追跡行為を避けましょう。

オンラインにアクセスするために違うロケーションを選択し、特定のコンテンツ制限もなく、オンラインに接続して欲しいものにアクセスする時、別の場所を選択することができます。 Private Internet Access VPN を使用すると、ハッキングされるリスクがなく、簡単にインターネット接続をお楽しみいただけます。

政府の他の迷惑な当事者によりアクセス可能な情報をコントロールし、スパイ行為を受けずにオンラインサーフィンをお楽しみください。不法行為に関与しておらず、また自分のサービス、プラットフォームのセレクションを信頼していたとしても、自分自身の安全性を常に疑い、 VPN サービスを使用して予防的措置を講じておきましょう。

マルウェアの攻撃に遭った場合に備えて、バックアップファイルを作りましょう

コンピュータを使用していると、サイバー感染や自分のうっかりミスによりいろいろなものを失くして困ることがあります。マルウェアによって生じるソフトウェアの問題や暗号化による直接的なデータの損失から端末の問題や恒久的なダメージに繋がる恐れがあります。そんな時に適切な 最新のバックアップ があれば、そのような場面に遭遇しても簡単に元通りに回復して仕事に戻れます。

端末に何か変更を加えたらバックアップを取っておけば、マルウェアが何かを変更したり端末の問題が原因でデータの破壊やパフォーマンスの低下が発生した時点に戻すことができるため、バックアップの作成は不可欠です。元に戻せる機能を利用して、日常の、あるいは毎週ごとの習慣としてバックアップを取るようにしましょう。

なにか重要なドキュメントやプロジェクトの前のバージョンを取ってあれば、ストレスや障害も防げます。マルウェアが突如として現れた場合に大変便利です。システム復元には Data Recovery Pro をぜひご利用ください。